Hacker Stand Et Recherchez Votre Système De Sécurité Hack. Banque D'Images et Photos Libres De Droits. Image 83930590

le concept abstrait de hacker vole des informations à partir d'ordinateurs sur le réseau. dans le monde de l'internet briser le système de sécurité 5922821 Art vectoriel chez Vecteezy

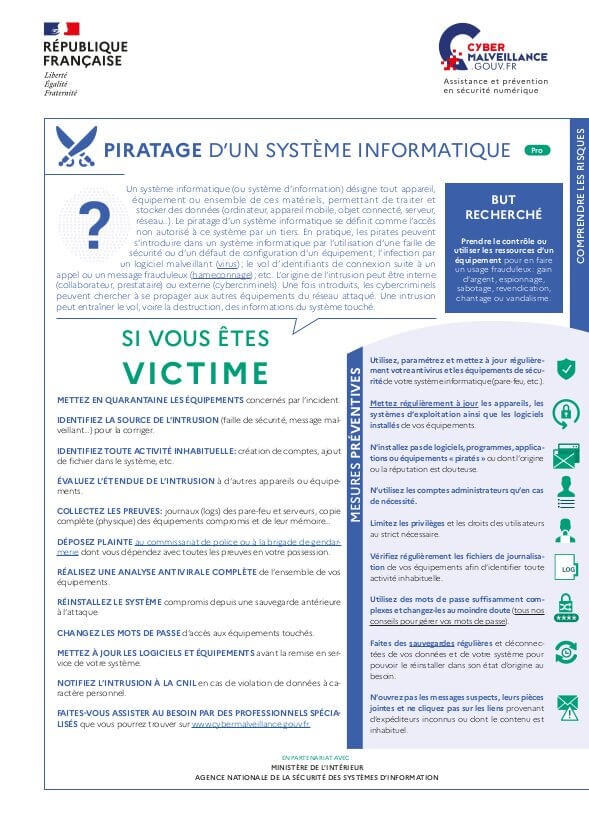

Quels sont les différents types de piratage informatique ? - Assistance aux victimes de cybermalveillance

Quels sont les différents types de piratage informatique ? - Assistance aux victimes de cybermalveillance

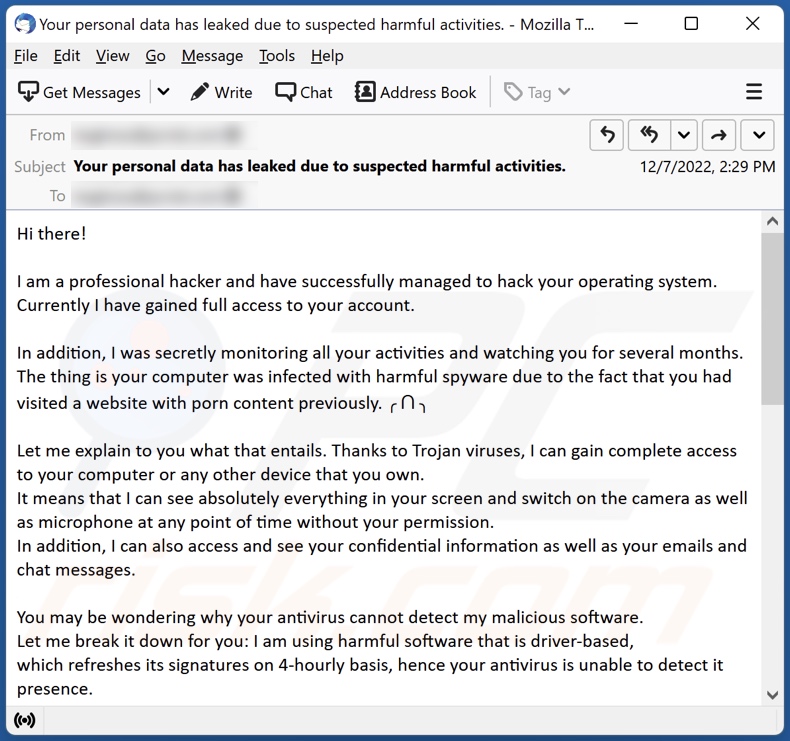

Courriel Arnaque Professional Hacker Managed To Hack Your Operating System - Étapes de suppression et de récupération (mis à jour)

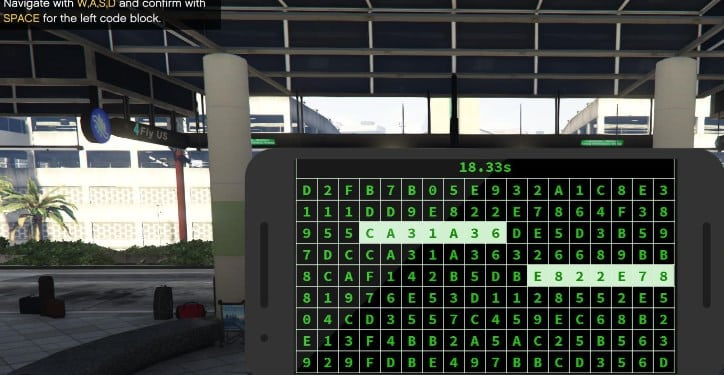

résumé, hack, avertissement, concept, téléphone, interface, écran, rouges, système, avertissement, que, les, système, a, été, piraté, dans, les, système, ordinateur 8551658 Art vectoriel chez Vecteezy