Amazon.fr - Sécurité informatique principes et méthodes: PRINCIPES ET METHODES A L'USAGE DES DSI, RSSI ET ADMINISTRATEURS. - Bloch, Laurent, Wolfhugel, Christophe, Makarévitch, Nat - Livres

PDF) Evaluation de la sécurité d'un réseau informatique: Mécanisme test d'intrusion | Mohammed I . Chetouane - Academia.edu

Texte montrant inspiration Disk Encryption, Business IDEA mécanisme de sécurité utilisé pour protéger les données au repos en tapant les dossiers et rapports de l'hôpital, Creat Photo Stock - Alamy

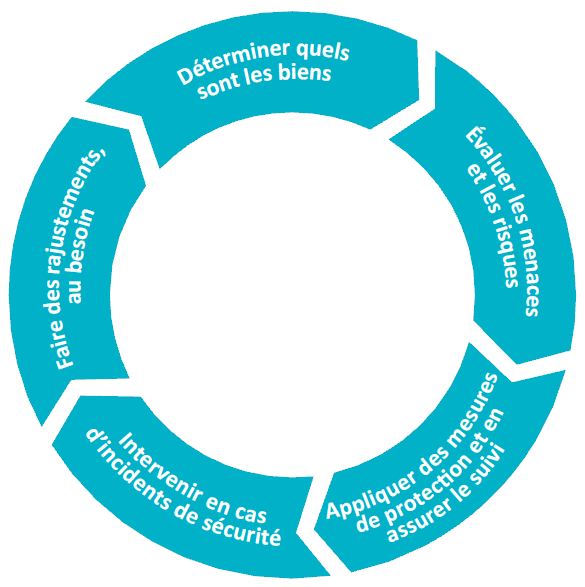

Principes fondamentaux de cybersécurité à l'intention du milieu des infrastructures essentielles du Canada

Concept De Cybersécurité Numérique Et De Protection Du Réseau. Mécanisme De Verrouillage Virtuel Pour Accéder Aux Ressources Partagées. écran De Contrôle Virtuel Interactif Avec Cadenas. Ordinateur Portable Sur Fond | Photo Premium

Concept De Cybersécurité. Sécurité Informatique. Mécanisme De Protection, Confidentialité Du Système. Cadenas Fermé Avec Micro Schéma. Concept De Sécurité. - Rendu 3D Banque D'Images et Photos Libres De Droits. Image 125674696

Principes fondamentaux de cybersécurité à l'intention du milieu des infrastructures essentielles du Canada